こんにちは、まっさん(@Tera_Msaki)です。

この記事は SIベンダーで28年あまりシステムエンジニアとして、

いろいろなシステムのインフラを構築してきた経験をもとにセキュリティについてまとめたものです。

Webサイトを立ち上げて、3か月あまり経ちました。

インターネットに直接接続している Webサイトは、PC と違って使わないときに電源を落とすということができないので、定期的にログを確認して、サイトの安全性を確認することが重要です。

今回は、Webサイトの定期点検について、お話したいと思います。

Webサイトのセキュリティ対策と定期点検の方法

このサイトですが、確認できているだけで、

毎月400を超える攻撃を受けています。

WordPress、テーマやプラグインなどのアップデートは、

速やかに適用することを推奨します。

サーバのセキュリティ対策

サーバのセキュリティ対策には、インフラ構築時に実施するものと、構築後の運用で実施するものがあります。

レンタルサーバに Webサイト( WordPress )を構築する方法は、下記の参考リンクで紹介しています。

レンタルサーバで価格を重視なら、ココです♪ ↓↓↓

ドメイン取得と合わせてレンタルサーバを契約なら、ココです♪ ↓↓↓

インフラ構築時に実施するサーバセキュリティ対策

SIベンダーでは、システムのインフラ構築時に、以下のようなサーバセキュリティ対策を実施しています。

①ハードウェアのファームウェアパッチ適用

②OSの最新セキュリティパッチ適用

③ウィルス対策ソフトの適用

④不要サービスの停止、無効化

⑤OS、ミドルウェアのセキュリティ上の推奨設定に変更

⑥セキュリティ脆弱性診断および、脆弱性に対する処置

①に関しては、

オンプレミスでサーバ、ストレージ、ネットワーク機器を設置、構築時に実施します。

クラウドサービスやレンタルサーバではサービス提供者が実施します。

②~⑥に関しては、

AWS や GCP などの IaaS では構築時に実施が必要です。

サーバを1台構築した後、

構築したサーバのマシンイメージを作成し、

マシンイメージをデプロイしてサーバを作成するなどの方法をとることで、

2台目以降の作業を省略します。

PaaS 提供のレンタルサーバでは、②~⑥はサービス提供者が実施します。

構築後の運用で実施するサーバセキュリティ対策

システム稼働後のシステム運用では、可能な限り、OS、ミドルウェアの最新セキュリティパッチの適用が望ましいです。

パッチ適用が稼働システムに影響があり、事前評価しないと適用できない場合は、仮想パッチを導入する方法などがあります。

AWS や GCP などの IaaS ではシステム運用者、PaaS 提供のレンタルサーバはサービス提供者が実施します。

Webサイトのセキュリティ対策

Webサイトでは、HTTPS(HTTP)のサービス系の通信と、SSH(TELNET、FTP)の運用系の通信が必要です。

オンプレミスや AWS や GCP などの IaaS では、サービス系の通信と運用系の通信を別のネットワークとして、ネットワークレベルでセキュリティ対策 が可能です。

PaaS 提供のレンタルサーバでは、同じネットワークでサービス系の通信と運用系の通信を行うため、アプリケーションレベルでのセキュリティ対策 が必要です。

レンタルサーバのセキュリティ対策

レンタルサーバのサービス提供者によって、アプリケーションレベルでのセキュリティ対策は様々です。

ここでは、このサイトで利用している ConoHa WINGサービスを例にして、セキュリティ対策を説明します。

ConoHa WINGサービスでは、ConoHaコントロールパネルを使用して、以下の①から④の対策を行います。

①WAF(WEB APPLICATION FIREWALL)

②ディレクトリアクセス制御

③IPアクセス制御

④WordPressセキュリティ

①以外は、②と③はOS設定、④はWordPress設定(プラグイン)の変更でも対策が可能です。

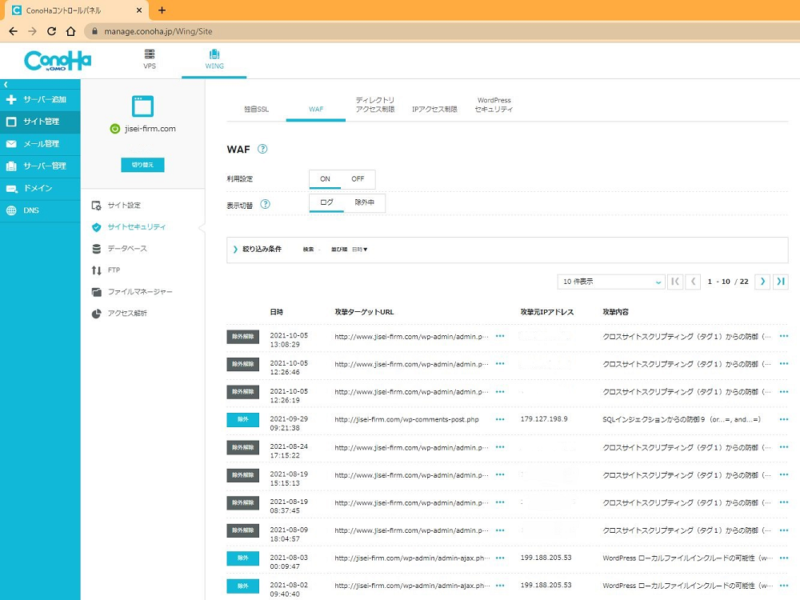

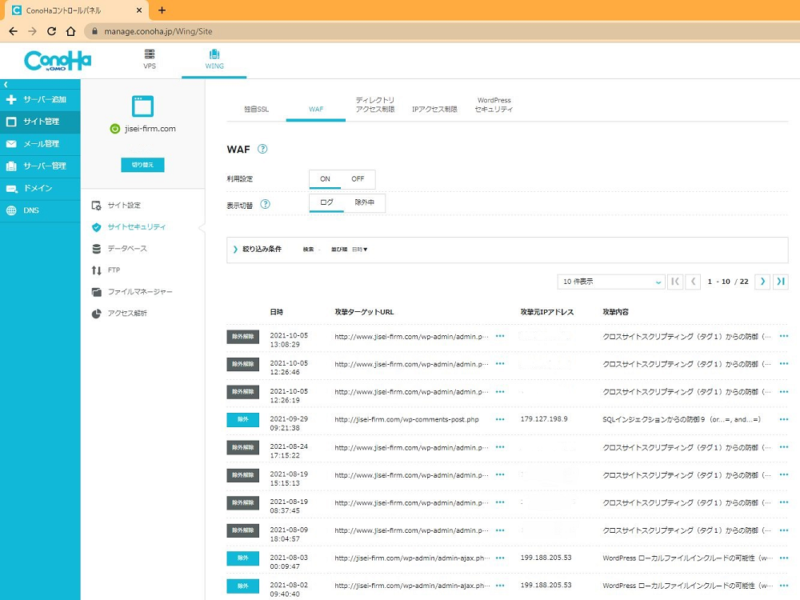

①WAF

WAF は、HTTPS(HTTP)のサービス系の通信である HTTP通信のデータを監視し、不正アクセスを検知、遮断します。

ConoHa WING サービスでは、標準 でWAFを利用できます。

ただし、ON と OFF の切り替えのみで、細かい制御設定はできません。

通常の運用では、ON に設定します。

WordPressの設定 で、WAF が不正アクセスとして検知することがあり、設定時はOFFにする必要 があります(設定後は速やかにONにすることを忘れずに)

②ディレクトリアクセス制御

ディレクトリレベルで BASIC認証 を設定します。

必要に応じて設定します。

③IPアクセス制御

アクセスさせない IPアドレスを指定します。

Webサイトに不正アクセスしてきた IPアドレスをブラックリストに追加します。

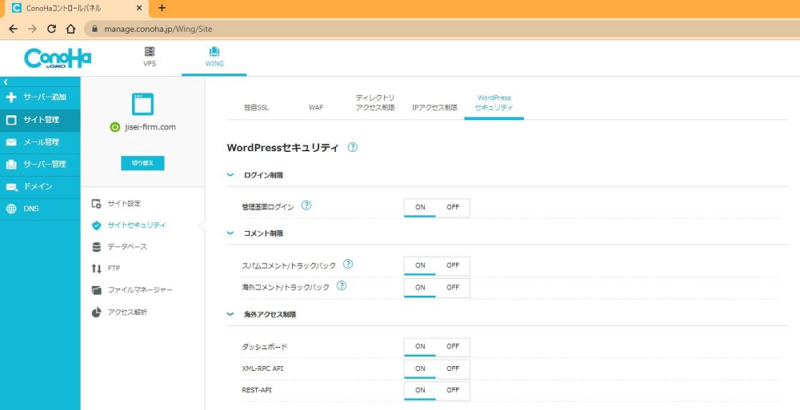

④WordPressセキュリティ

管理画面、コメント/トラックバックの通信について、一定時間内に同じ発信元から大量のアクセスがあった場合に、不正アクセスと判断し、遮断します。

海外からの REST や RPC などの API通信を遮断します。

通常の運用では、全て ON です。

Webサイトの定期点検

Webサイトの定期点検では、導入しているプラグイン、テーマで最新となっているかの確認、ログ確認を行います。

導入しているプラグイン、テーマの更新状態は、WordPress 管理画面で確認します。

①WAFのログ確認

ConoHa WINGサービスでは、ConoHa コントロールパネルで確認できます。

WAF のログは、HTTP通信データの監視で、不正アクセスと判断された HTTPリクエストをログに出力します。

WordPressの設定も検知しますので、攻撃元アドレスが自分が使用している端末のIPアドレスの場合は、無視(除外)します。

攻撃元アドレスが使用している端末の IPアドレス以外が不正アクセスの痕跡です。

8月2日と8月3日に 199.188.205.53 から、admin-ajax.php にコマンドを送りける攻撃の痕跡があります。

残念ながら、ConoHa コントロールパネルではコマンド( action )まで確認できませんでしたが、アクセス解析で admin-ajax.php のアクセスが頻繁にないか確認します。

9月29日に 179.127.198.9 から、SQLインジェクションの攻撃の痕跡があります。

残念ながら、ConoHa コントロールパネルでは、送りつけてきた SQLコマンドまで確認できませんでした。

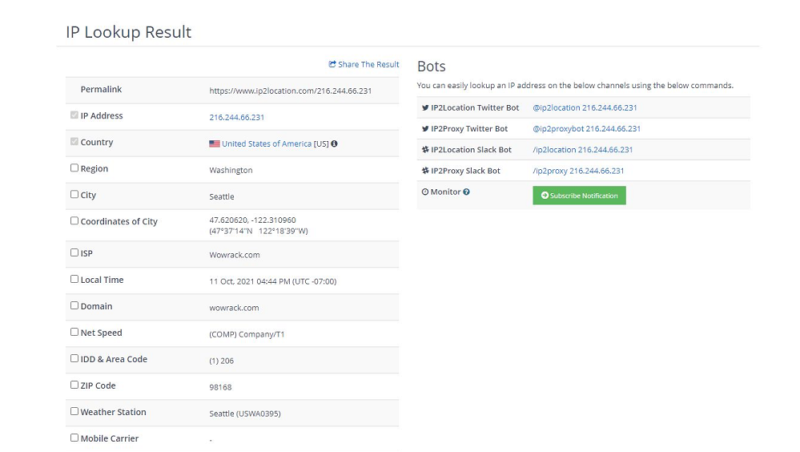

対処としては、IPアドレスのロケーションを確認して、IPアクセス制限のブラックリストに追加します。

IPアドレスのロケーションですが、199.188.205.53 はアメリカ、179.127.198.9 はブラジルでした。

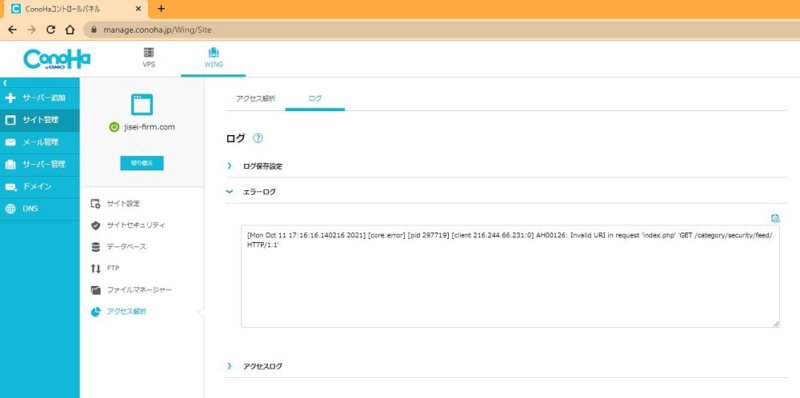

②エラーログの確認

ConoHa WING サービスでは、ConoHa コントロールパネルで確認できます。

エラーログは、HTTPリクエストのエラーをログに出力します。

10月12日にエラーを出力しています。

AH00126 は Apacheのエラーコードで、エラー内容は「リクエスト中のURIが不正」です。

URI が「GET /.well-known/assetlinks.json HTTP/1.1」と記録されていますので、リクエスト内容を確認します。

assetlinks.json は Androidアプリリンクのリクエストで、Webサイトが Androidアプリリンクに対応していないため、エラーとなっています。

現時点で不正アクセスと断定できないので、今回は静観としました。

IPアドレスは、アメリカのサーバホスティング会社と判明。

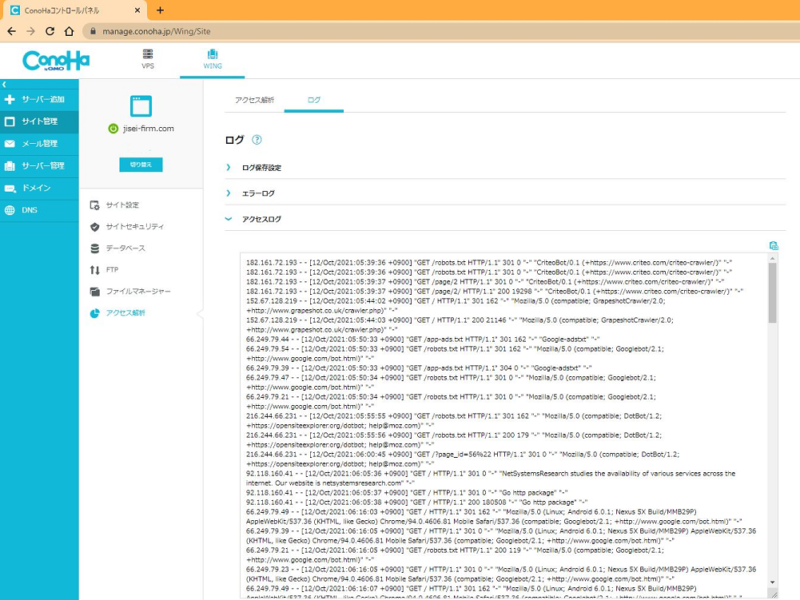

③アクセスログの確認

ConoHa WINGサービスでは、ConoHa コントロールパネルで確認できます。

アクセスログは、HTTPリクエストをログに出力します。

通常ページのアクセス、クローラーのアクセス以外にないか確認します。

アクセス解析で通常ページ以外のアクセスがあった場合、WAF を OFF にしている間について、

IPアドレスと HTTPリクエストの内容を確認します。

今回はここまでです。

WordPress は、攻撃対象になりやすい Webサイトの CMS です。

WAF の導入、定期的に導入しているプラグイン、テーマの最新化やログの確認など、Webサイトの定期点検をオススメいたします。

このサイトが稼働しているレンタルサーバです。

この記事で紹介している Webサイトのセキュリティ対策がそのまま適用できます。

レンタルサーバを選ぶなら、価格やブログサイトとしてサーバ性能など総合的にみて、オススメです。

誤字脱字、意味不明でわかりづらい、

もっと詳しく知りたいなどのご意見は、

このページの最後にあるコメントか、

こちらから、お願いいたします♪

ポチッとして頂けると、

次のコンテンツを作成する励みになります♪

参考になったら、💛をポッチとしてね♪

コメント欄